服务器安装金山arp防火墙_金山防火墙设置

1.linux防火墙如何防御ARP攻击?

2.服务器管理工具有哪些

3.如何防止ARP断网攻击

4.网站服务器被攻击了,重启了服务器也是没用,该怎么办?

5.如何解决服务器被攻击?

6.简述ARP欺骗攻击的原理以及防护办法

尊敬的用户你好,首先感谢你对中国电信的支持。根据你的描述,原因可能有以下几个:

1、电信侦测到你多人共享宽带,电信的服务器不定期断你的线。

2、你的机器或者你朋友的机器中毒了,有些会对局域网里面的所有人造成影响。

3、有人开了某些所谓加快网速的软件,其实作用和第二点差不多。

对于2、3点,安装ARP防火墙,如安装个360安全卫士,开启局域网ARP攻击拦截功能。当然最好是拔了那个人的网线。这个局域网里面的数据有专门的软件可以检测,你上网去找下,就知道谁在疯狂的占用速度了。

4、夏天天气太热,可能你的ADSL或者路由器散热不好,造成不稳定。自己动手给这些设备加散热片或者拿风扇吹,总之是自己想办法搞定散热的问题就解决了。

希望我的回答能够帮助您并得到您的纳,如需查看了解更多电信业务,请您登录中国(安徽)电信网上营业厅查看办理,谢谢您对电信产品的关注和支持,安徽电信祝您生活愉快!

linux防火墙如何防御ARP攻击?

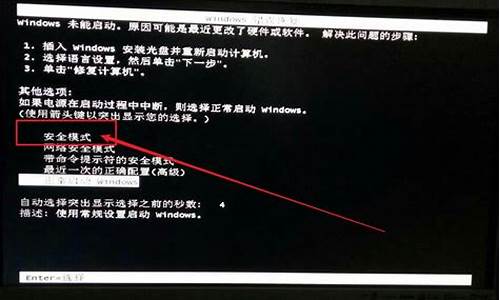

当屏幕上提示遭受到Arp断网攻击正在进行,然后就上不去网了,Arp攻击又叫断网攻击,是或者木马引起。解决方法不难,原理是安装一个arp防火墙就可以了。360安全卫士和金山卫士等软件都有这样的功能,下面以360安全卫士的局域网防护功能为例.

一。首先启动360安全卫士,点击功能大全中的流量防火墙功能。

二。如果在主界面中没有找到流量防火墙,就点击功能大全旁边的更多按钮,在已添加的功能中就能找到。

三。在顶部的工具栏中选择局域网防护功能按钮。

四。对外Arp攻击拦截选择成已开启状态。设置完毕,这样Arp防火墙就开启了,就可以为我们抵御Arp攻击了。

五。再点击防蹭网功能按钮,扫描一下同一局域网内的上网设备,最好在其他设备上也做以上设置,开通Arp防火墙这样就可以杜绝Arp攻击了。如果你没有其它设备,而又扫描到其它设备。那恭喜你了,你被蹭网了。

如果被蹭网了,看到你说用陆由器了。那么建议你在陆由器中绑定下你的电脑还有无线设置的物理地址,IP固定分配。这样,蹭网的就蹭不了你的网了。

希望能帮到你。

陆由器里面的设置都大同小异。以我的陆由为例如下。

首先在IP与MAC绑定里把你的设备绑定下,如果没有的话,你可以自己添加。

然后在DHCP服务器中设置下IP池,比如你除了电脑外,还有一个本,一个手机,那么就三台设备,那你就把IP池起始设为2,结束设为4,这样,你再把MAC一绑定。其它人都蹭不了你的网了。物理地址你可以自己查,也可以从DHCP服务器里看,把你所有的上网设置连接好后,点客户端值列表就能看到了。

希望能帮到你。

服务器管理工具有哪些

windows下放arp攻击可以用金山ARP防火墙,把网关ip和MAC填上,然后选项里把安全模式的钩勾上就基本没什么问题。Linux没找到这么现成的东西,baidu google上找了一些方法,都自己试过一遍,不是非常管用。

进行arp攻击要做两件事情:

1、欺骗目标机器,攻击机器A告诉目标机器B:我是网关!

2、欺骗网关,攻击机器A告诉网关:我是B!

也就是A进行双向欺骗。

这样做以后目标机器B发给网关的数据包都让攻击机器A给没收了,没有发给网关,所以B就上不了网了。要让B能上网,A需要将从B收到的包转发给网关。(有时候开P2P终结这之类的软件的时候发现别人上不了网了,有时候是因为自己有一个NB的防火墙,有时侯是其他原因,从被控制的机器上发过来的包没有能转发给网关,所以。。。)

我在网上找了一些关于Linux怎么防arp攻击的文章,基本上有这么几种做法。

1、绑定IP-MAC。通过arp -s 或者 arp -f。我就咬定哪个是网关了,你们谁说的话我都不信!

但是有个缺点,必须双向绑定IP-MAC,如果你无法控制路由器,不能在网关那里设置静态IP,这个方法就无效了。

2、既然控制不了网关,我只能告诉网关哪个才是真正的我了。向网关发送自己的IP和MAC。也就是告诉网关:我才是XXX。

(1)用arping,或者arpspoof(arpsniffer)。

命令:arping -U -I 网卡接口 -s 源IP 目标IP

由于命令里面没有指定网关的MAC,所以形同虚设,效果不好。

(2)用arpoison或者ARPSender,可以指定MAC,效果算是比较好,但有时候还是不行。

命令:arpoison -i 网卡接口 -d 网关IP -s 我的IP -t 网关MAC -r 我的MAC

参考了这篇文章: ://hi.baidu/yk103/blog/item/f39e253f9d6aeeed55e72361.html

我用Wireshark看了一下,发现虽然我指定了目标的MAC,但是我的机器依然会间歇性地往攻击机器发送我的IP和MAC,然后攻击机器利用我的MAC进行双向欺骗。

所以我想,有没有什么办法不让除了网关之外的其他人知道我的MAC呢?后来就找到了一下这篇文章。

文章地址: ://.kanwi.cn/read-348.html

文章内容:(因为原文地址访问非常慢所以在这里贴出来)

Linux/FreeBSD防止ARP欺骗的一种 被动方法(隐藏MAC)

作者: Knight 日期: 2008-11-17 14:15

文章作者:Helvin

信息来源:邪恶八进制信息安全团队(.eviloctal)

首先对国内某些IDC不负责任的行为表示抗议

一般欺骗机器通过ARP Request获得网关的MAC,然后同样方法获得你服务器的MAC进行双向欺骗,然后sniffer密码,挂马之类。

国内几乎所有的IDC都是几百服务器公用一个网关的。然后上百个服务器总有几个有漏洞的,然后你就被ARP欺骗挂马或者抓密码了

下面介绍的是Linux 利用arptables来防止ARP Request获得你的MAC。这样攻击者会认为你的服务器是不存在的(本来很复杂的,需要patch编译内核什么的,上周才发现还有一个 arptables,免编译内核,现在把方法写一下)

Debian/Ubuntu:(runas sudo)CentOS/RHAS 叫arptables_jf

引用:

apt-get install arptables

arptables -A INPUT --src-mac ! 网关MAC -j DROP

arptables -A INPUT -s ! 网关IP -j DROP

如果你有本网的内网机器要互联,可以 引用:

arptables -I INPUT --src-mac 你的其他服务器MAC ACCEPT

如果你的MAC已经被欺骗机器拿到,那只能ifconfig ethx hw ether MAC来修改了

有一定的危险性,请酌情测试,你也可以疯狂刷新网关+本机ARP绑定,看具体需要

还要注意这个时候不要发出ARP Request到除网关以外的其他IP,其后果可能是被其他机器拿到MAC

补充一个FreeBSD下的隐藏MAC的方法

首先sysctl net.link.ether.ipfw=1开启IPFW ether层过滤功能(网桥模式要使用sysctl net.link.ether.bridge_ipfw=1)

然后

ipfw add 00005 allow ip from any to any MAC 网关MAC any /* 打开你到网关的通信 */

ipfw add 00006 allow ip from any to any MAC any 网关MAC /* 打开网关到你的通信 */

/* ........中间你可以添加本网段内需要互联的IP地址MAC双向通信........ */

ipfw add 00010 deny ip from any to any MAC any any /* 关闭所有其他MAC的任何响应 */

如果服务器作为内网网关使用,可以在内网网卡界面

ifconfig em1 -arp /* 关闭ARP响应(设em0是内网网卡) */

arp -f /etc/arp.list /* 设置静态ARP表 */

以下是ARP(8) 关于arp.list格式的描述,

Cause the file filename to be read and multiple entries to be set

in the ARP tables. Entries in the file should be of the form

hostname ether_addr [temp] [pub]

with argument meanings as given above. Leading whitespace and

empty lines are ignored. A `#' character will mark the rest of

the line as a comment.

我觉得可以把 绑定IP-MAC + arposion + MAC隐藏的方法综合起来

转自 ://hi.baidu/aj_shuaikun/blog/item/ab39b3d982a59fe038012fd0.html

如何防止ARP断网攻击

摘要:服务器管理软件是一套控制服务器工作运行、处理硬件、操作系统及应用软件等不同层级的软件管理及升级和系统的管理、性能维护和监控配置的程序。所有这些工具与管理软件平滑集成,提供兼容的服务以及单点管理功能,同时发挥管理软件的监控、日程安排、告警、管理和群组管理功能。下面就来详细了解服务器管理工具有哪些吧!怎么打开服务器管理器打开服务管理器的方法有几种,具体如下:

方法一:从运行窗口打开

1、快捷键“Win+R”,弹出运行窗口,

2、在运行窗口的打开输入框里面输入“services.msc”,

3、点击下方“确定”按钮,或者按回车键,就会打开服务管理器。

方法二:从计算机管理器进入

1、快捷键按“Win+X”,弹出系统快捷菜单,点击“计算机管理”,

2、或者直接在计算机的此电脑右键,弹出菜单中点击“管理”,

3、以上两步任选一部,最终打开的都是计算机管理,打开其里面的“服务和应用程序”,在服务和应用程序里面点击“服务”,即打开服务管理器。

方法三:双击文件打开

我的电脑(计算机)->在C:WindowsSystem32文件夹下->找到services.msc文件->双击打开即可。

服务器端口如何管理一、通过windows防火墙设置1、在电脑桌面依次点击开始—控制面板。

2、在控制面板右上角找到查看方式,点击下拉箭头,选中大图标,然后在找到并点击windows防火墙。

3、在打开的windows防火墙窗口左侧找到并点击高级设置。

4、在高级安全windows防火墙窗口左侧选中入站规则,然后在最右侧窗口中找到并点击新建规则。

5、在新建入站规则向导下方选中端口,然后点击下一步。

6、在这里请根据需要开放的端口所属协议选中TCP或者UDP,然后选定本地端口,在其后输入需要开放的端口号,最后点击下一步。

7、由于这里我们是允许这个端口使用,所以选中允许连接,如果是拒绝这个端口使用,就选中阻止连接,然后点击下一步。

8、这里有三种应用规则,如果是内网外网域都允许使用该端口,那么就全选,然后点击下一步。

9、名称随便填写,最好是填写应用该端口的服务或者应用,下面描述请根据具体的应用环境填写,点击完成即可。通过这个操作就可以在服务器中对各个端口进行开放和阻止的管理。

二、通过服务器端口管理软件管理百度大势至服务器文件备份系统,在大势至下载,下载完成后解压,在解压的文件中找到大势至服务器文件备份系统.exe,双击开始安装。

待安装完成后依次点击开始—所有程序—大势至服务器文件备份系统—大势至服务器文件备份系统快捷方式,在弹出的登录窗口中根据提示输入初始账号和密码,点击确定登入。

在主界面上方找到并点击安全配置选项卡。

在打开的安全配置窗口下方找到系统安全管理,点击其下的系统端口管理。

规则名称随便填写,访问端口填写允许访问的端口,访问协议选中需要允许的端口所属协议(如果想同时允许UDP和TCP的端口,则需要相同的方式设置2次),然后点击添加例外即可。

怎么管理远程服务器如果是自己购买服务器的企业一般都会选择将服务器托管在机房,然而服务器平时都需要进行管理与维护,如果我们都是跑到机房进行管理与维护那就太麻烦了,这时候我们可以选择远程管理服务器,而实现远程桌面控制的软件和方法有很多可以使用pcanywhere等软件来实现也可以使用win2003自带的“远程桌面”来实现。下面我们看看具体方法:

远程桌面使用方法远程桌面控制是一种远程控制管理软件可以在客户端利用其来遥控和管理远程的电脑而且简单方便。

1.在控制面板中打开“系统”或者右键点“我的电脑”选择“属性”。

2.在“远程”选项卡上选中“允许用户远程连接到这台计算机”复选框即可。

3.确保您有适当的权限远程地连接您的计算机并单击"确定"。在您的计算机上您必须是管理员或者RemoteDesktopUsers组的成员。(注意:必须作为管理员或Administrators组的成员登录才能启用远程桌面功能)

4.本机主控设置:开始-程序-附件-通讯-远程桌面连接输入您服务器的IP地址即可连接上您的服务器。

pcanywhere使用方法pcanywhere在实际使用上是非常简单和方便只要下载了此工具软件双击安装并以下一步下一步就可以完成整个安装过程;安装完成后提供两选择一个是主控端用来控制别的主机二是被控端用来提供给别人控制你的电脑;

1、选择主控端在配置里加入对方电脑的域名或者IP地址然后打开些主控端就会自动地方寻找此主机并让你控制此电脑;

2、选择被控端此电脑将会以服务端方式等待对方主机对本电脑的控制。

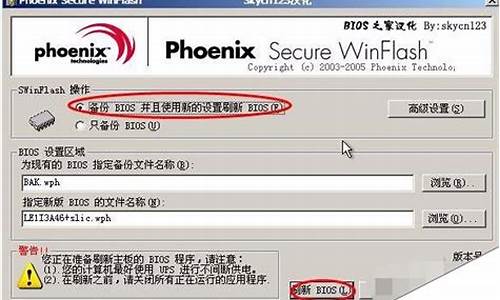

服务器管理工具有哪些1、Arp防火墙

ArpFirewall-现在托管服务器必须安装的个软件是Arp防火墙,没办法啊,中国这网络环境,不安装Arp防火墙等着被人挂木马了。现在免费的Arp防火墙主要有两款,一个是奇虎的360Arp防火墙,一个是金山Arp防火墙。

2、远程桌面连接

RemoteDesktop-远程桌面连接(以前称为“终端服务客户端”)主要是用于对远程托管的服务器进行远程管理,使用非常方便,如同操作本地电脑一样方便。远程服务器端必须要先安装“远程桌面连接”的服务器端程序,然后客户端可以通过远程桌面来管理服务器了。

3、FTP服务和客户端

FileZilla-将客户端的文件上传到服务器上,最常用的软件是FTP了,微软的IIS自带了一个简单的FTP服务器管理软件,如果觉得不好用,服务器上也可以安装免费的FileZilla服务器管理软件,客户端可以使用免费的FileZillaClient,支持多线程上传文件。

4、硬件检测

CPU-Z-CPU-Z是一款免费的系统检测工具,可以检测CPU、主板、内存、系统等各种硬件设备的信息。它支持的CPU种类相当全面,软件的启动速度及检测速度都很快。另外,它还能检测主板和内存的相关信息,其中有我们常用的内存双通道检测功能。远程管理服务器的时候,使用这个软件可以对服务器的硬件信息一清二楚。

5、流量监控

DUMeter-DUMeter是一个简单易用的网络流量监视工具,图形化的界面显示非常直观,可以实时监测服务器的上传和下载的网速,同时还有流量统计功能。可以分析出日流量、周流量、月流量等累计统计数据。不过遗憾的是这个软件不是免费的。

6、端口监控

TcpView-TcpViews是一款免费的端口和线程监控工具,可以列出当前所有TCP和UDP端口的进程清单,包括本地和远程地址的TCP连接,其实和系统命令netstat类似,不过是GUI界面的,使用方便,占用少,默认字体在中文环境下很小,需要手动修改。在服务器上运行的话,默认刷新时间不要用默认的1秒。

7、进程监控

ProcessExplorer-ProcessExplorer是一款免费的进程监视工具,功能比Windows自带的任务管理器要强大的多,不仅可以监视、暂停、终止进程,还可以查看进程调用的DLL文件,是预防、查杀木马的好帮手。

8、日志分析

WebLogExpert-虽然GoogleAnalytics是一款强大的免费的网站分析服务,但必须加入统计代码才能使用,WebLogExpert则可以直接分析网站的访问日志文件,通过日志文件分析出网站的站点访问者、活动统计、文件访问量、搜索引擎、浏览器、操作系统和错误页面等等众多的统计信息,是网络监测的好助手。这个软件本身不免费,不过其另一个版本WebLogExpertLite是免费的。

9、日志搜索

WinHex-WinHex是一款速度很快的文件编辑器。打开数百兆的大型文件速度飞快,使用WinHex可以轻松打开服务器上的大型日志文件,并对其进行关键字搜索,效果非常好,是我见到的速度的文本编辑搜索软件,总体来说是一款非常不错的16进制编辑器。

10、代码编辑

Notepad++-Notepad++是一个免费开源的源程序代码、HTML网页代码编辑工具,支持多达数十种常见源代码或脚本的语法,包括C,C++,Ja,C#,XML,HTML,PHP,Jascript,RCresourcefile,makefile,ASCII,doxygen,inifile,batchfile,ASP,VB/VBS,SQL,Objective-C,CSS,Pascal,Perl,Python,Lua等,功能非常强大。在服务器上安装后可以直接修改网站上的源程序代码。

网站服务器被攻击了,重启了服务器也是没用,该怎么办?

应该是服务器固定攻击了

首先通知网管对全网进行扫描

然后自己登入服务器

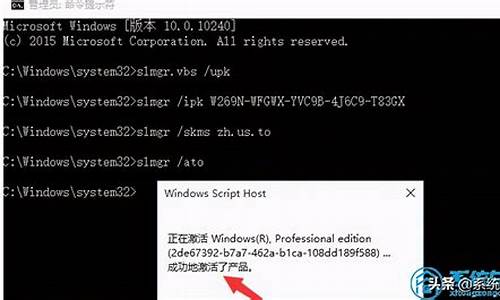

安装冰盾杀毒软件,从设置中抢断135、136、4088、80、6625端口(有两个按钮、点高级;有端口设定,从中点阻止端口,并设置为高级别防御)

对于这种人,再度发动攻击就记录下它攻击IP,使用DOS反击;

他发动攻击肯定要通过或者绕过路由服务器的防火墙,通知网管卡断它,如果它还这样,上网下载带有恶意代码的数据包,用CMD不断发送数据包抢断卡爆它的端口;

以上为个人愤怒所为,勿学...

防御很简单,打开window系统墙,在远程设定上面取消可以远程协助、关闭来宾用户(避免限权提升)有瑞星防火墙的话,把攻击侦测调到最高,并且根据他的攻击规律设定防御方案。上服务端,把广播关掉,端口隐藏,反击什么的就免了,根据瑞星检测到的IP记录结果,通知网管,给他杀毒!

要不就直接下载卡巴斯基PUEN,监控端口,里面设定反击,把防御限权提高,然后就吃饭等他攻击吧~

如何解决服务器被攻击?

如果是服务器没上防御,基本上很容易服务器就被打宕机了,重启再多次也没用,必须要上高防服务器或接入防御系统来防御.

高防服务器价格高,可以试防御系统,我们网站现在在用澳创网络的替身式网站防御系统,一个月也没多少钱,关键一般攻击都防的住.

简述ARP欺骗攻击的原理以及防护办法

攻击的常见的类型有三种:ddos、cc以及arp攻击

arp攻击是局域网攻击,可以安装arp防火墙防护,或者可以绑定mac

ddos攻击是利用带宽堵塞你的网络,对于这种攻击,需要用硬防服务器或者硬件防火墙 才能防御。硬防越高,防御就越强。

cc攻击是利用肉鸡模仿用户大量访问你的网站,占用你的iis的攻击方式。如果规模小的 话可以通过重启服务器的方式解决.如果攻击量较大.需要做一些安全策略来过滤伪装用户 的肉鸡.甚至可以通过输入验证码的方式来避免非正常用户的访问.这些需要机房懂技术的 人才可以处理.

群英服务器为您诚意解答

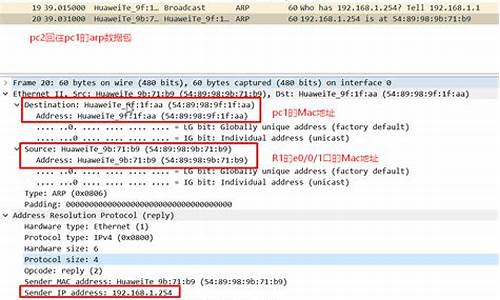

ARP欺骗不是一种新技术。它已经存在了相当长的一段时间。

ARP欺骗就好像是攻击者不断地跟局域网中的其他设备说:"嘿!我是路由器!向我发送您想要在网络中交换的详细信息"。这是通过不断向该特定设备发送包含欺骗细节的ARP数据包,以便它相信它正在与它应该与之通话的设备通话。

而公共WiFi网络,使用场景恰恰能解释这一点:

设有一家咖啡店,提供"免费WiFi",方便客人连接互联网。"免费WiFi"由本地网络中IP地址为192.168.1.1的无线路由器提供服务,无线路由器的MAC地址为5F:8B:B9:86:29:22。然后,顺序发生以下:

1. 合法用户连接到咖啡店提供的公共WiFi网络,并获得IP地址168.1.100。设此用户使用的手机的MAC地址为9E:E6:85:8B:21:32。

2. 用户打开他的手机浏览器并使用公共WiFi服务连接到互联网。在这种情况下,他的手机通过ARP表知道接入点的IP地址是168.1.1,其MAC地址是5F:8B:B9:86:29:22。

3. 攻击者连接到同一公共WiFi网络,并获得IP地址168.1.101。设此用户正在使用MAC地址为8E:9E:E2:45:85:C0的笔记本电脑。

4. 攻击者使用接入点192.168.1.1的IP地址而不是他分配的IP地址192.168.1.101来制作包含其MAC地址8E:9E:E2:45:85:C0的伪ARP数据包。然后,攻击者使用这个精心制作的数据包来泛洪(广播)给合法用户的手机,其IP为192.168.1.100,使其更新其ARP表条目:

一旦数据包被发送,移动电话的ARP表就会更新以下信息:192.168.1.1(接入点的IP)< - > 8E:9E:E2:45:85:C0(攻击者的MAC)而不是:192.168.1.1 (接入点的IP)< - > 5F:8B:B9:86:29:22(接入点的MAC)

发生这种情况时,用户每次连接到互联网时,网络流量并不是发送到无线路由器,而是会把所有的网络流量转发给攻击者的设备,因为网络中的设备的APP表中IP 192.168.1.1与攻击者的MAC地址是相关联的。然后攻击者接收到被攻击者的网络流量时是可以将接收到的网络流量转发到无线路由器(中间人攻击)再由无线路由器将这些网络流量发送到互联网上,又或者是直接不转发给路由器这样就会导致用户无法连接到互联网。

受到ARP欺骗攻击后,黑客就可以截取你所有的网络流量,再慢慢一一进行分析,这时,你所有的用网数据都变成透明公开的状态了。

那我们应该如何去防御呢?除了尽可能的不连接这些公共WiFi,还可以使用防火墙软件。除此之外最简单便捷的方式,那就是使用代理IP。这样,在用网的过程中,我们的真实数据被隐藏,并且加密传输,纵使是黑客,也很难破解你的账户与密码。因此,在不得不连接公共WIFI的情况下,记得使用代理IP,使用AES技术加密线上数据,开启数据保护。

声明:本站所有文章资源内容,如无特殊说明或标注,均为采集网络资源。如若本站内容侵犯了原著者的合法权益,可联系本站删除。